Les meilleures stratégies SEO pour optimiser le référencement de votre site TInformatique avec 01webmaster.com

Découvrez les meilleures stratégies SEO pour booster le référencement de votre site TInformatique avec l'aide de 01webmaster.com. En tant que maitre d'œuvre de votre présence en ligne, il est crucial…https://www.01webmaster.com/

Les dernières tendances en matière de kits graphiques pour stimuler votre site web : découvrez les indispensables sur 01kitsgraphiques.com

Aujourd'hui, la conception d'un site web est essentielle pour attirer et fidéliser les visiteurs. Pour se démarquer, il est crucial de choisir un kit graphique adapté à son activité. Sur…https://01kitsgraphiques.com/

Les dernières avancées en matière d'informatique : Ce que vous devez savoir en 2021

Découvrez les dernières avancées technologiques en matière d'informatique dans notre article spécialisé. Que ce soit l'intelligence artificielle, le cloud computing ou encore la réalité virtuelle, ces domaines connaissent des évolutions…https://thereadersproject.com

Les tendances de l'informatique à ne pas manquer en 2021 : découvrez les dernières avancées technologiques sur Team RG Sports

L'informatique est un domaine en constante évolution, et il est essentiel de rester à jour avec les dernières tendances. Sur le site Team RG Sports, vous trouverez une mine d'informations…https://teamrgsports.com

10 astuces pour optimiser les performances de votre ordinateur avec des conseils faciles à mettre en pratique

Découvrez dans cet article 10 astuces simples et efficaces pour optimiser les performances de votre ordinateur. Que vous soyez un professionnel de l'informatique ou un utilisateur régulier, ces conseils vous…https://sweseek.com

Maximisez vos performances avec Pocket Rocket FX : le secret ultime pour booster votre informatique !

Découvrez Pocket Rocket FX, la solution incontournable pour optimiser les performances de votre ordinateur. Que vous soyez un gamer passionné, un professionnel de l'informatique ou simplement un utilisateur exigeant, Pocket…https://pocketrocketfx.com

Les avantages d'utiliser Plutonium Software pour optimiser votre stratégie informatique

Découvrez comment Plutonium Software peut transformer votre stratégie informatique grâce à ses fonctionnalités avancées et ses solutions sur mesure. Que vous ayez besoin d'une meilleure gestion de projet, de l'automatisation…https://plutoniumsoftware.com

Les dernières tendances en matière de sécurité informatique : comment protéger vos données sur https://microbladingmilwaukeewi.com

La sécurité informatique est un enjeu majeur pour les utilisateurs de https://microbladingmilwaukeewi.com et pour tous les internautes en général. En effet, avec l'augmentation du cybercrime, il est essentiel de protéger…https://microbladingmilwaukeewi.com

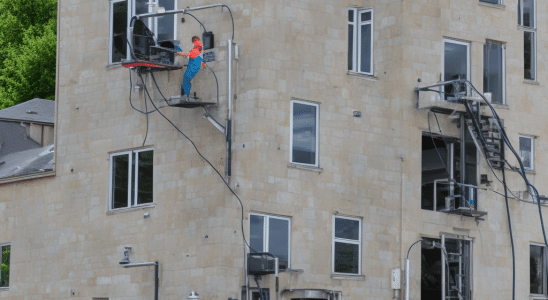

Comment optimiser les performances de votre ordinateur grâce à la puissance du nettoyage à haute pression de McKinney Power Washing

Si vous cherchez à booster les performances de votre ordinateur, vous seriez surpris de savoir que le nettoyage à haute pression peut jouer un rôle significatif. McKinney Power Washing propose…

Les 10 meilleures ressources informatiques sur Geek-Mag.fr pour améliorer vos compétences technologiques

Découvrez sur Geek-Mag.fr une mine d'informations pour améliorer vos compétences informatiques. Grâce à une sélection minutieuse des meilleures ressources, ce site propose une variété de guides, tutoriels et astuces pour…

Les 10 meilleures astuces pour optimiser les performances de votre ordinateur - Guide complet sur Galactik.net

Vous cherchez à booster les performances de votre ordinateur ? Ne cherchez plus ! Sur Galactik.net, nous vous proposons un guide complet regroupant les 10 meilleures astuces pour optimiser les…

Les avantages des services de livraison dans le secteur de l'informatique : facilitez votre quotidien avec G20 Livraison

Découvrez les nombreux avantages qu'offrent les services de livraison dans le domaine de l'informatique. Grâce à G20 Livraison (https://g20-livraison.com), vous pouvez désormais simplifier votre quotidien en bénéficiant d'un service de…https://g20-livraison.com

Les 7 tendances en matière de technologie informatique à suivre de près en 2022 - FumbleZone.net

Découvrez les 7 tendances en matière de technologie informatique à suivre de près en 2022 sur FumbleZone.net. Avec l'essor rapide de l'informatique, il est essentiel de rester informé des dernières…https://fumblezone.net

Les solutions informatiques innovantes pour améliorer la productivité de votre entreprise

Dans un monde où la compétitivité est primordiale, les entreprises doivent se tourner vers des solutions informatiques innovantes pour booster leur productivité. Que ce soit par le biais de logiciels…

Les tendances technologiques à suivre en informatique : découvrez les dernières innovations sur le blog de Frédéric Doillon

Découvrez sur le site de Frédéric Doillon toutes les dernières tendances technologiques en informatique. Que vous soyez passionné par le développement web, l'intelligence artificielle, la cybersécurité ou les nouvelles technologies…

Boostez vos compétences informatiques avec la formation Informatique Paris

Vous souhaitez améliorer vos compétences en informatique et vous cherchez une formation de qualité ? Découvrez la formation Informatique Paris, une référence dans le domaine de l'apprentissage informatique. Que vous…https://formation-informatique-paris.com

Les meilleures coques Google Nexus 5LG pour protéger votre smartphone en style !

Si vous possédez un smartphone Google Nexus 5LG, vous savez sans doute à quel point il est important de le protéger des chocs, des rayures et des chutes. Heureusement, sur…https://coquegooglenexus5lg.com

Les meilleures astuces pour optimiser les performances de votre ordinateur : guide complet par Aspira Media

Découvrez dans cet article les meilleures astuces pour optimiser les performances de votre ordinateur. Que ce soit pour accélérer le démarrage de votre machine, améliorer la vitesse de navigation sur…https://aspiramedia.com

Les dernières avancées technologiques dans le domaine de l'informatique : découvrez les innovations prometteuses du moment sur voirlascience.fr

Découvrez les dernières avancées technologiques dans le domaine de l'informatique sur voirlascience.fr, un site spécialisé qui met en avant les innovations les plus prometteuses du moment. Que ce soit dans…

Optimisez vos performances informatiques grâce aux dernières tendances technologiques sur Sambaroom.net

Découvrez comment maximiser vos performances informatiques grâce aux dernières tendances technologiques sur Sambaroom.net. Notre site propose une multitude d'articles et de conseils utiles pour optimiser votre expérience informatique. Que vous…

Les dernières tendances technologiques en informatique : découvrez les indispensables sur Royalty-Fashion.com

Découvrez les dernières tendances technologiques en informatique sur Royalty-Fashion.com, le site incontournable pour rester à la pointe de la technologie. Que vous soyez passionné par les gadgets high-tech, les derniers…

Les 8 jeux rétro incontournables de l'âge d'or des ordinateurs 8 bits – Retro8Bits.com

Découvrez une sélection des 8 jeux rétro incontournables qui ont marqué l'âge d'or des ordinateurs 8 bits. Sur le site Retro8Bits.com, plongez dans l'univers nostalgique et passionnant des premiers jeux…

Les meilleurs outils informatiques pour organiser et gérer votre bibliothèque musicale avec My Lyric Archive

Découvrez comment optimiser votre expérience musicale avec les meilleurs outils informatiques grâce à My Lyric Archive. Ce site incroyablement complet vous permet d'organiser et de gérer facilement votre bibliothèque musicale.…

Les meilleurs conseils pour choisir un système informatique pour son motorhome aux États-Unis

Si vous êtes sur le point de vous aventurer sur les routes des États-Unis avec votre motorhome, il est essentiel de choisir un système informatique adapté à vos besoins. Que…https://motorhome-usa.com

Les dernières tendances en matière de technologie : découvrez l'avenir de l'informatique avec MoodPeek

Découvrez l'avenir de l'informatique avec MoodPeek, votre source incontournable pour les dernières tendances technologiques. Que vous soyez passionné par les nouvelles innovations ou que vous cherchiez des informations sur les…https://moodpeek.com

Les 10 meilleures astuces informatiques pour améliorer votre productivité - Mobysaurus.com

Découvrez les 10 meilleures astuces informatiques pour booster votre productivité ! Sur Mobysaurus.com, nous avons compilé les conseils les plus efficaces pour vous aider à maximiser votre temps devant l'écran.…

Les meilleures astuces pour utiliser jQuery UI et améliorer l'interface de votre site

Si vous souhaitez améliorer l'interface de votre site web, ne cherchez plus ! jQuery UI est la solution idéale. Avec ses différents composants prêts à l'emploi, comme des fenêtres modales,…https://jqueryui.info

Les meilleurs jeux d'arcade gratuits en ligne : une liste incontournable pour les fans de jeux vidéo !

Vous cherchez des jeux d'arcade gratuits en ligne pour passer le temps et vous divertir ? Ne cherchez plus, nous avons la liste ultime des meilleurs jeux d'arcade disponibles sur…https://jeux-arcade-gratuits.com

Les 5 meilleurs services de livraison en ligne pour les amateurs de high-tech sur g20-livraison.com

Découvrir les dernières innovations technologiques est passionnant, mais il est tout aussi important de bénéficier d'un service de livraison fiable et rapide pour recevoir nos précieux colis high-tech. Sur g20-livraison.com,…

Les nouvelles tendances de l'informatique à ne pas manquer en 2021

Découvrez les dernières tendances de l'informatique à ne pas manquer en 2021 ! L'année 2021 regorge de nouvelles avancées technologiques qui transforment notre quotidien. Que ce soit dans le domaine…https://fumblezone.net

Les avantages des backlinks dans la stratégie SEO en informatique : boostez votre visibilité avec Friendly Links

Les backlinks jouent un rôle clé dans la stratégie de référencement pour les sites web centrés sur la thématique de l'informatique. En effet, ces liens entrants provenant d'autres sites renforcent…https://friendly-links.com

Les dernières tendances en matière d'informatique : découvrez les nouvelles technologies avec Frédéric Doillon

Découvrez de nouvelles perspectives dans le monde de l'informatique avec Frédéric Doillon. Dans son site https://fredericdoillon.com, cet expert en technologie vous propose une immersion passionnante dans les dernières tendances. De…https://fredericdoillon.com

Formation Informatique à Paris : Les Meilleures Stratégies SEO pour Booster la Visibilité de Votre Site Web

Vous êtes à la recherche d'une formation en informatique à Paris pour améliorer vos compétences et développer votre carrière ? Ne cherchez plus ! Sur le site https://formation-informatique-paris.com, vous trouverez…https://formation-informatique-paris.com

7 étapes essentielles pour optimiser votre expérience informatique sur https://country-adventures.com

À l'ère du numérique, l'informatique joue un rôle essentiel dans notre quotidien. Que vous soyiez un passionné d'aventures en plein air ou que vous recherchiez simplement à améliorer votre expérience…https://country-adventures.com

Les 5 meilleures coques Google Nexus 5LG pour protéger votre smartphone et ajouter du style !

Vous possédez un smartphone Google Nexus 5LG et vous souhaitez le protéger tout en lui donnant du style ? Ne cherchez plus, nous avons la solution ! Découvrez notre sélection…https://coquegooglenexus5lg.com

Les enjeux de l'informatique dans la complexité économique : comprendre les liens entre technologie et finance

L'informatique joue un rôle fondamental dans la compréhension et la gestion de la complexité économique. Les avancées technologiques ont permis de collecter et d'analyser une quantité astronomique de données financières,…https://complexityandeconomics.com

10 astuces pour optimiser les performances de votre logiciel informatique avec WonderDog Software

Vous cherchez à optimiser les performances de votre logiciel informatique ? Ne cherchez plus ! WonderDog Software est là pour vous aider. Avec notre expertise et notre savoir-faire, nous avons…https://wonderdogsoftware.com

Les 5 meilleures stratégies de marketing numérique en 2021 pour booster votre entreprise

Découvrez les meilleures stratégies de marketing numérique en 2021 pour propulser votre entreprise vers de nouveaux sommets. Avec l'évolution rapide du paysage numérique, il est essentiel d'adopter des méthodes efficaces…

Comment protéger vos données personnelles en ligne : 10 conseils essentiels

La protection des données personnelles en ligne est un enjeu crucial dans notre monde connecté. Il est donc essentiel de prendre des mesures pour protéger nos informations sensibles. Sur le…https://wikileaks13.fr

Les 10 meilleures astuces pour optimiser les performances de votre ordinateur

Si vous trouvez que votre ordinateur est devenu lent et peu performant, ne paniquez pas ! Il existe des astuces simples pour optimiser ses performances et retrouver une utilisation fluide.…https://web-matin.com

10 astuces informatiques incontournables pour optimiser votre productivité

Vous souhaitez maximiser votre efficacité en utilisant au mieux votre ordinateur ? Découvrez ici 10 astuces informatiques indispensables pour booster votre productivité. De la gestion efficace de vos fichiers à…https://voirlascience.fr

Les 10 meilleures astuces informatiques pour optimiser la performance de votre sèche-linge sur Sechoirdecreneuf.com

Vous souhaitez optimiser la performance de votre sèche-linge et simplifier votre routine de lavage ? Découvrez les 10 meilleures astuces informatiques sur Sechoirdecreneuf.com. Grâce à ces conseils pratiques, vous pourrez…

5 astuces pour optimiser votre expérience informatique grâce à Scrap-Hil

Découvrez comment améliorer votre quotidien informatique avec Scrap-Hil ! Dans cet article, nous vous présenterons 5 astuces simples et efficaces pour optimiser votre expérience en ligne grâce à cette plateforme.…https://scrap-hil.com

Les tendances informatiques de l'année : découvrez les nouvelles avancées technologiques sur Royalty-Fashion.com

Découvrez les dernières tendances informatiques de l'année sur Royalty-Fashion.com. Ce site dédié à la mode propose également une rubrique dédiée à l'informatique, où vous pourrez vous tenir informé des nouvelles…https://royalty-fashion.com

Les 10 meilleures pratiques de sécurité informatique pour protéger votre entreprise - Guide complet par Olili Graphisme

La sécurité informatique est un aspect crucial à prendre en compte dans le monde des affaires d'aujourd'hui. Pour garantir la protection de votre entreprise contre les cyberattaques et les menaces…https://olili-graphisme.fr

Les avantages de la virtualisation pour les entreprises : optimisez vos ressources informatiques avec Oakley Hall

Découvrez comment la virtualisation peut être un atout majeur pour les entreprises cherchant à optimiser leurs ressources informatiques. En regroupant plusieurs machines virtuelles sur un seul serveur physique, Oakley Hall…https://oakleyhall.net

Les nouvelles tendances de l'informatique : découvrez les dernières avancées technologiques sur Nigel McFarlane

Découvrez les dernières tendances de l'informatique sur Nigel McFarlane ! Ce site est une référence incontournable pour les passionnés de technologie. Que vous soyez intéressé par les nouvelles avancées en…

Les tendances de l'informatique à suivre en 2021 : découvrez les prochaines innovations sur Next-Series !

Découvrez les dernières tendances de l'informatique et ne manquez aucune des prochaines innovations en visitant Next-Series.com. Que vous soyez passionné par les nouvelles technologies, les logiciels de pointe ou les…https://next-series.com

Les tendances technologiques de l'informatique à suivre en 2021 sur le-petit-web.fr

Découvrez les dernières tendances technologiques de l'informatique pour l'année 2021 sur le-petit-web.fr. Que vous soyez passionné par l'intelligence artificielle, la cybersécurité, le cloud computing ou encore l'Internet des objets, notre…

Les dernières tendances technologiques qui révolutionneront le monde de l'informatique : découvrez-les sur L'Air of Luxe & Lucr

Découvrez sur L'Air of Luxe & Lucr, un site spécialisé dans la technologie et l'informatique, les dernières tendances qui promettent de révolutionner le monde de l'informatique. Que vous soyez passionné…https://lairofluxlucre.com

Les 10 meilleures distributions Linux pour optimiser votre productivité - Guide complet 2021

Découvrez dès maintenant notre guide complet des 10 meilleures distributions Linux de l'année 2021 pour optimiser votre productivité ! Que vous soyez un novice souhaitant explorer le vaste univers Linux…https://gplrank.info

Optimisez les performances de votre site web grâce à des astuces informatiques

Vous souhaitez améliorer les performances de votre site web ? Découvrez nos astuces informatiques pour y parvenir. En effet, la rapidité de chargement d'un site web est un critère déterminant…

Les tendances actuelles en matière d'innovation technologique dans le secteur de l'informatique

Découvrez les tendances actuelles en matière d'innovation technologique dans le secteur de l'informatique grâce à Design Innovation. Ce site spécialisé vous propose un regard éclairé sur les dernières avancées en…https://design-innovation.fr

Les meilleurs conseils pour optimiser votre site web informatique et booster son référencement

Découvrez nos astuces infaillibles pour améliorer le référencement de votre site web informatique. Dans un monde où la concurrence est rude, il est essentiel de se démarquer pour attirer l'attention…https://deslettresetdunet.fr

Améliorer votre productivité informatique : 7 astuces incontournables à découvrir sur DamasWeb

Vous cherchez à optimiser votre productivité informatique ? Ne cherchez plus, DamasWeb est là pour vous conseiller ! Sur leur site, vous trouverez des astuces indispensables pour améliorer votre efficacité…https://damasweb.com

Les meilleures offres de réduction sur les produits et services informatiques : ne ratez pas ces bonnes affaires sur Bons2Réduction.com !

Si vous êtes à la recherche de bonnes affaires dans le domaine de l'informatique, ne cherchez pas plus loin que Bons2Réduction.com. Ce site regorge d'offres de réduction sur une variété…

Optimisation du référencement pour les entreprises tech : les 5 stratégies essentielles à adopter selon les experts de BOFH Hunter

Découvrez les conseils infaillibles des experts de BOFH Hunter pour optimiser le référencement de votre entreprise tech. Dans un monde digital en constante évolution, il est crucial d'adopter les bonnes…https://bofh-hunter.com

Optimisez votre présence en ligne avec les services informatiques de Blue Creativos

Vous voulez maximiser votre présence en ligne et vous recherchez les meilleurs services informatiques ? Ne cherchez plus, Blue Creativos est là pour vous aider. Grâce à leur expertise et…https://bluecreativos.com

7 Astuces pour optimiser les performances de votre ordinateur : Guide complet

Vous cherchez des solutions pour améliorer les performances de votre ordinateur ? Ne cherchez plus ! Dans cet article, nous vous dévoilons 7 astuces incontournables pour optimiser votre machine, quelle…

Meilleures pratiques en matière de sécurité informatique pour protéger vos données sur le site Bisbee Observer

Dans le monde numérique d'aujourd'hui, il est primordial de prendre des précautions pour protéger vos données personnelles et sensibles. Sur le site Bisbee Observer, un média en ligne dédié à…https://bisbeeobserver.com

Les avantages de l'utilisation de logiciels pour optimiser votre entreprise

De nos jours, l'utilisation de logiciels est devenue incontournable dans le monde de l'entreprise. En effet, ces outils informatiques permettent d'optimiser les processus internes, de gagner en productivité et de…

Le guide ultime pour construire votre propre PC Gamer : conseils, astuces et meilleures pratiques sur 8bit-box.com

Vous rêvez de jouer aux derniers jeux vidéo avec des graphismes époustouflants et une fluidité incomparable ? La meilleure solution est de construire votre propre PC Gamer sur mesure. Sur…https://8bit-box.com

Les 7 meilleures astuces de dépannage informatique pour résoudre les problèmes les plus courants

Vous rencontrez des problèmes informatiques courants et cherchez des solutions rapides et efficaces ? Ne cherchez plus, nous avons réuni pour vous les 7 meilleures astuces de dépannage informatique. Que…https://7annonces.com

Les meilleures astuces pour optimiser les performances de votre serveur : conseils d'experts de 4uservers.com

Vous êtes propriétaire d'un site web et vous souhaitez optimiser les performances de votre serveur pour offrir une expérience de navigation fluide à vos visiteurs ? Les experts de 4uservers.com…

Les dernières tendances en matière d'informatique : découvrez les innovations technologiques sur 4daystar.com

Découvrez les dernières tendances en matière d'informatique sur 4daystar.com, un site qui regorge d'informations passionnantes et d'innovations technologiques. Que vous soyez un professionnel de l'informatique ou simplement curieux des avancées…https://4daystar.com

Les avantages d'utiliser des kits graphiques pour booster votre site web en quelques clics

Découvrez comment les kits graphiques peuvent révolutionner l'apparence de votre site web en quelques clics seulement. Que vous soyez un débutant ou un professionnel de l'informatique, ces ensembles complets de…

Les tendances de l'informatique en 2022 : quelles sont les nouveautés à ne pas manquer ?

Découvrez les dernières tendances de l'informatique pour l'année 2022 ! Dans un monde en constante évolution technologique, il est essentiel de connaître les nouveautés qui pourraient impacter le domaine de…